< 返回新闻公共列表

西风云 | 为什么网络需要路由器、交换机或防火墙?一个可用的网络该怎么部署?

发布时间:2021-03-19 18:11:20

你知道为什么我们的网络需要路由器、交换机或防火墙吗?一个可用的网络需要部署多少个网络设备?在本文中,西风云将带你简单讨论网络硬件的发展。一、如何连接PC?

在发明网络之前,个人计算机之间是独立工作的,没有网卡、网线或协议栈,主要使用磁盘、CD和其他东西来传输数据。

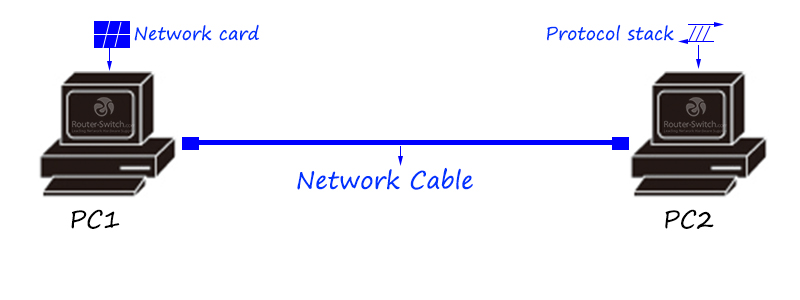

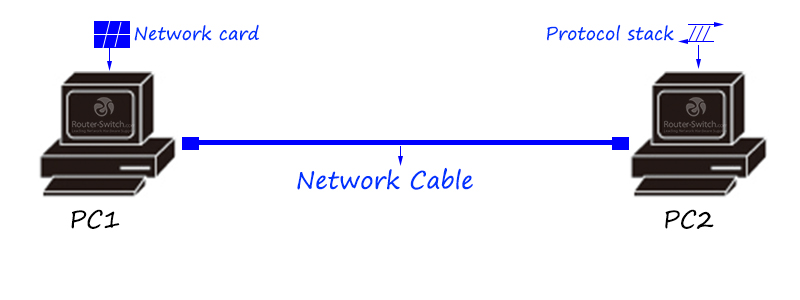

后来,网线出现了。最小的网络单元由网线、网卡和协议栈组成。网线起着物理介质的作用,以传输比特流/电信号。网卡将转换数据,例如,它将计算机存储的数据转换为网线的比特流/电信号。协议栈作为一种通信语言,可以在通信过程中实现数据分析、地址寻址和流控制。

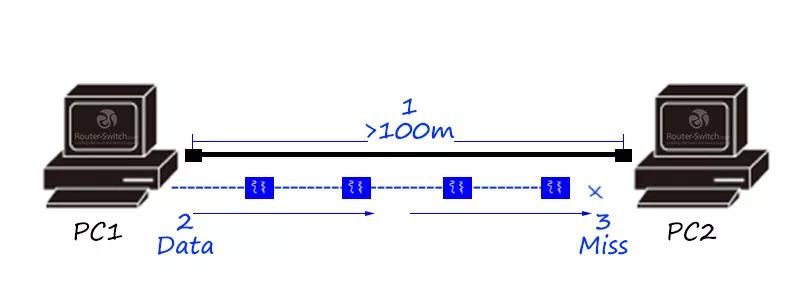

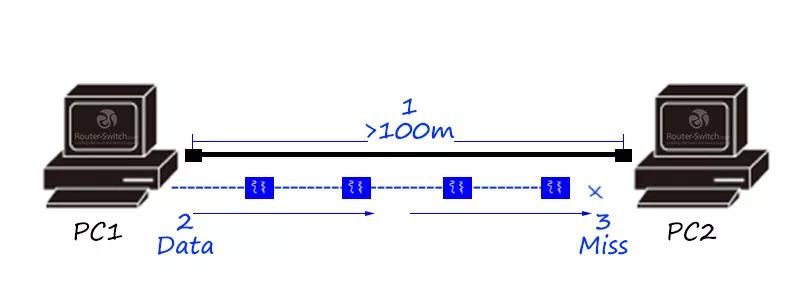

如果终端之间的距离太远,一旦超过网线物理传输距离的上限,数据就会开始丢失。

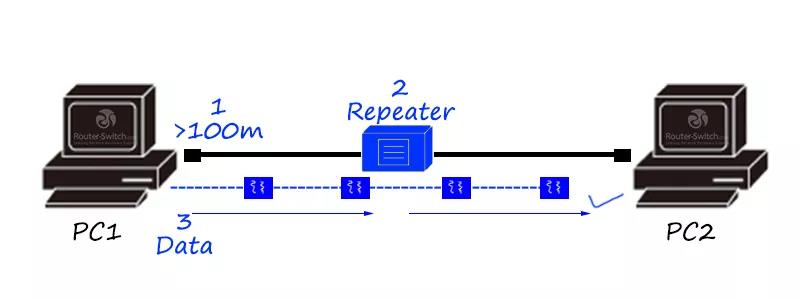

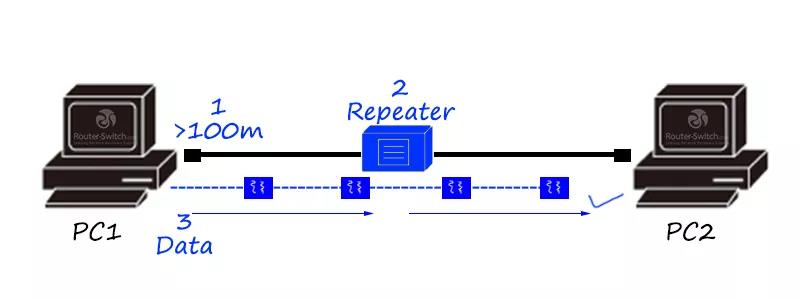

中继器是物理层的设备,可以中继和放大信息以实现设备的远距离传输。

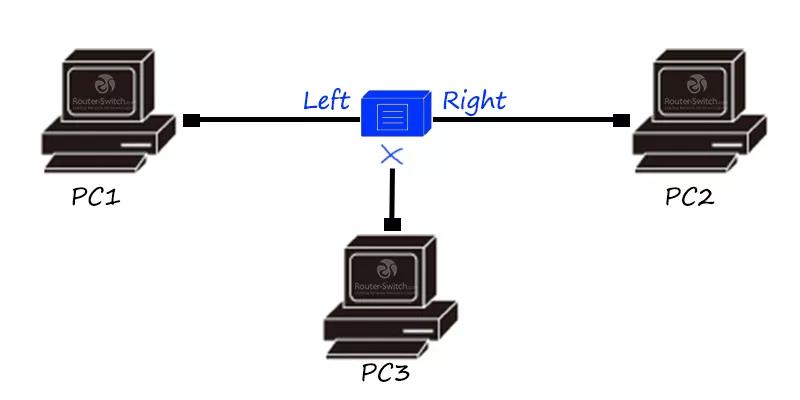

中继器通常只有两个接口,这意味着如果网络中有三个以上的终端主机,则无法实现多个主机之间的直接数据通信。

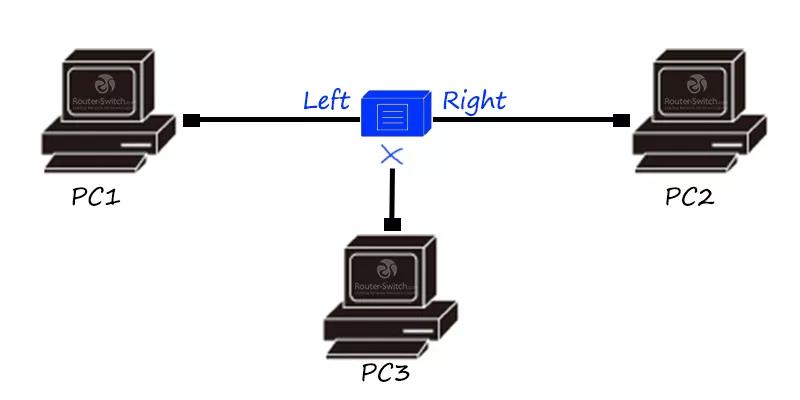

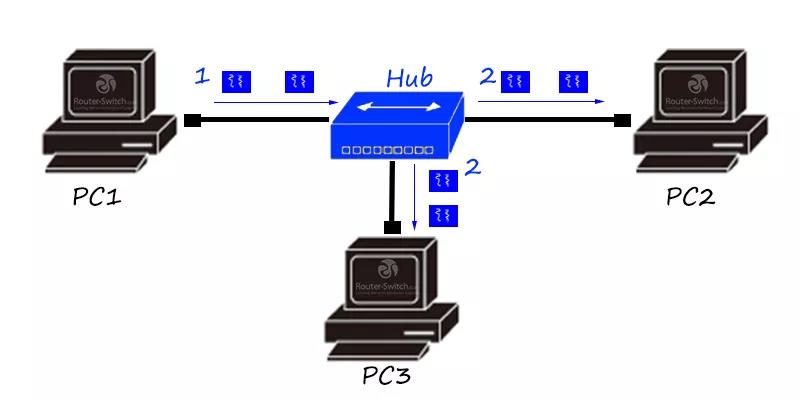

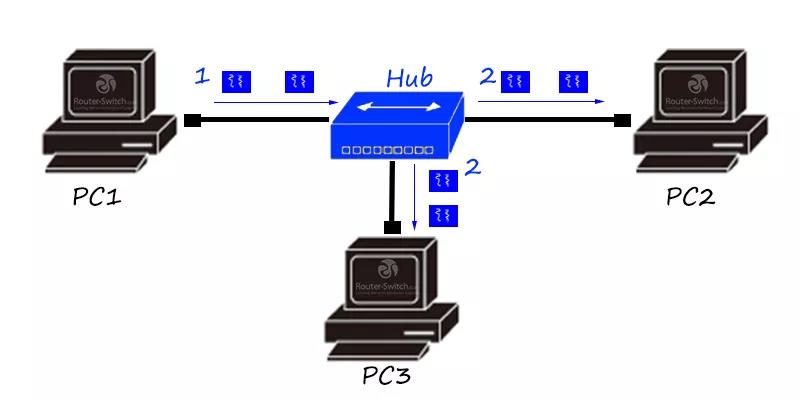

集线器是一种多接口中继器,也是一个物理层设备。它可以中继和放大信息,从任何接口接收的数据都将被发送到所有其他接口。

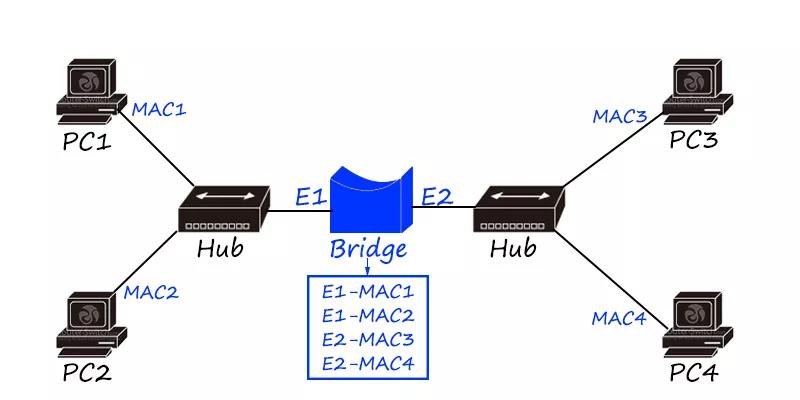

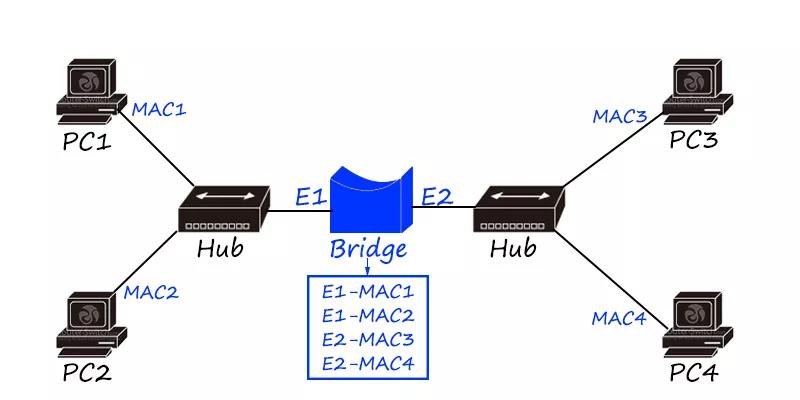

有人把网桥比喻成一个“聪明”的中继器。因为中继器只是对所接收的信号进行放大,然后直接发送到另一个端口连接的电缆上,主要用于扩展网络的物理连接范围。而网桥除了可以扩展网络的物理连接范围外,还可以对MAC 地址进行分区,隔离不同物理网段之间的碰撞(也就是隔离“冲突域”)。

交换机可以记录该终端主机的MAC地址,并生成一个MAC表。MAC表相当于一个“map”,交换机根据MAC表在主机之间转发数据流。

交换机基于网桥进行扩展和升级。与网桥相比,具有以下优点:- 接口数量更密集(每个主机位于一个独立的冲突域中,带宽利用率大大提高)

- VLAN隔离(不仅可以隔离冲突域,还可以通过VLAN隔离广播域)

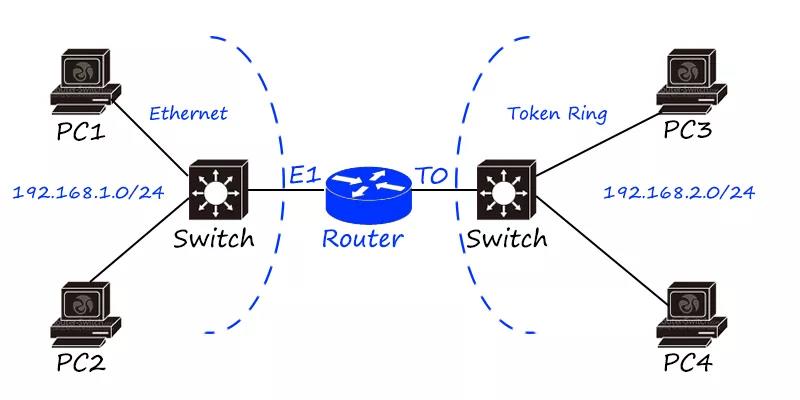

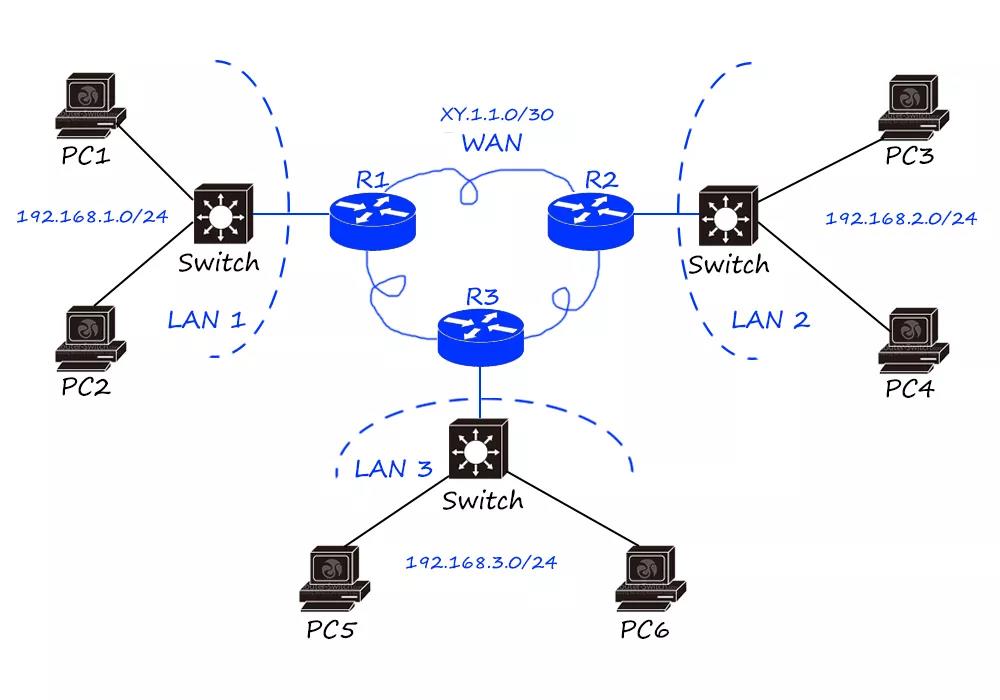

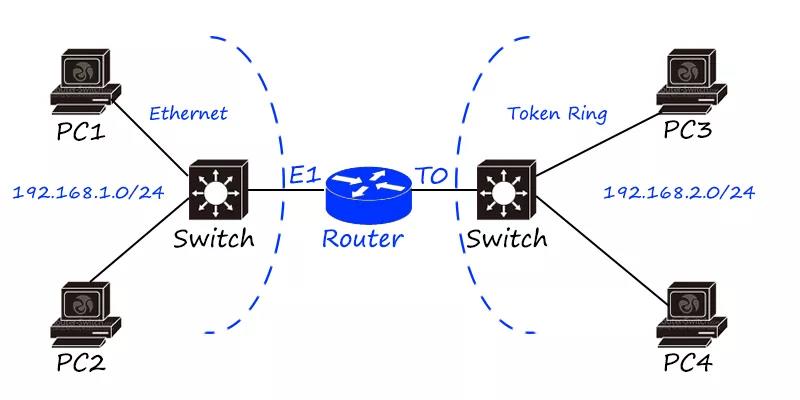

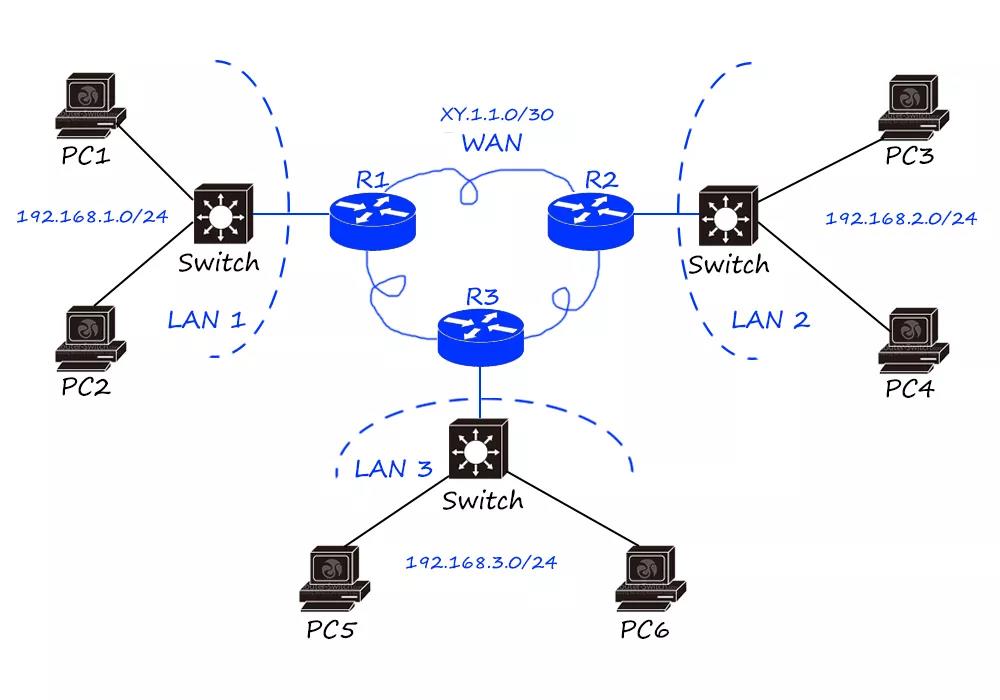

交换机是一种局域网设备,通常用于局域网,不能实现远程广域网通信。世界上第一台路由器是由斯坦福大学的Leonard Bossack和Santi Lerner这对教师夫妇为斯坦福大学校园网络(SUNet)和思科公司发明的。路由器是一种基于IP寻址的网络层设备,利用路由表来实现数据转发。路由器主要用于连接不同的局域网以实现广播域隔离,也可以用于远程通信,如广域网连接。

诸如IP协议之类的逻辑寻址机制是实现不同类型局域网连接的关键。不同局域网的主机只要具有逻辑地址(IP地址)和合理的逻辑地址规划(网段规划),它们就可以通信。路由器的诞生是互联网爆炸的主要原因,跨媒介、跨地域的网络集成已成为现实。

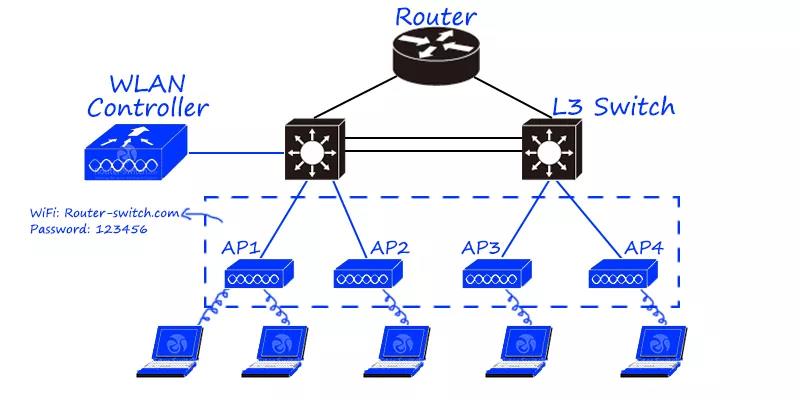

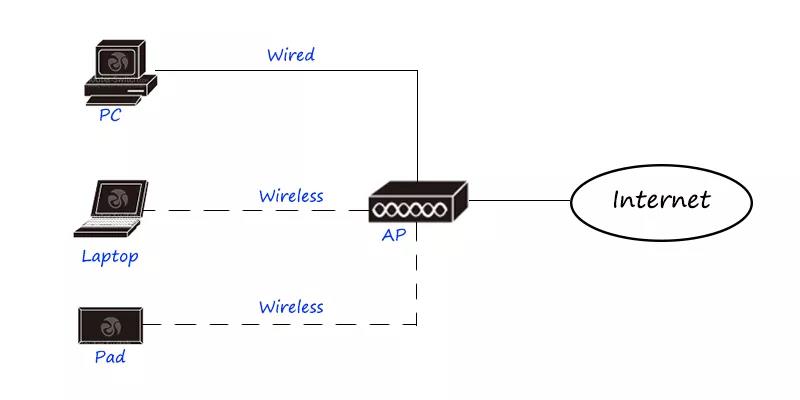

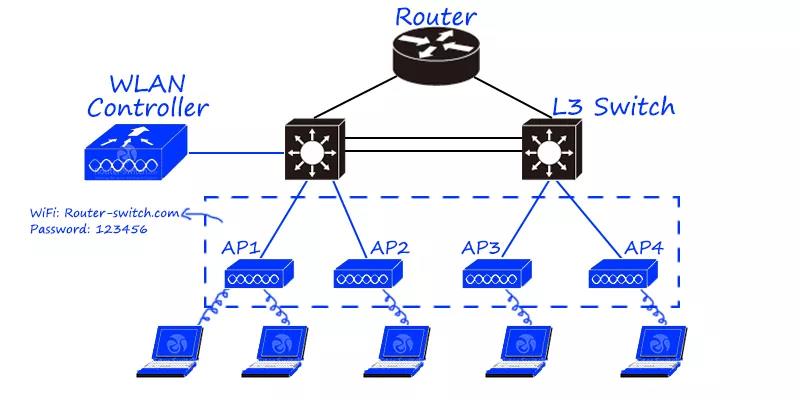

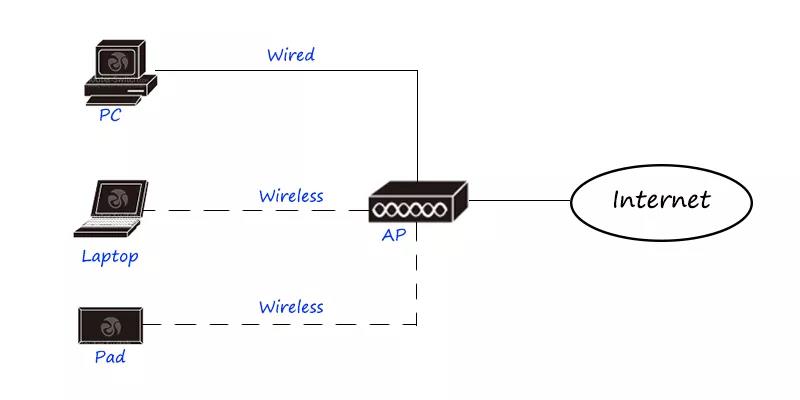

无线AP可以被视为具有无线功能的交换机/路由器。随着无线城市和移动办公的发展趋势,无线产品在网络中所占的比例正在增加。

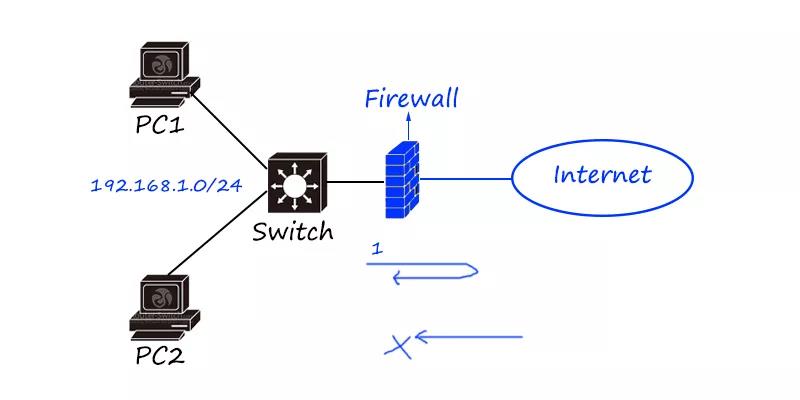

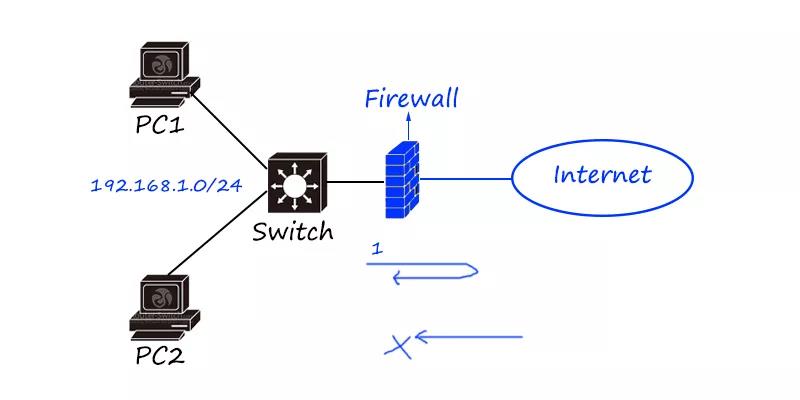

根据部署方式的不同,可以分为胖AP和瘦AP解决方案。在胖AP方案中,无线AP具有独立的操作系统,该操作系统可以独立调试无线热点的所有配置,类似于家用Tp-link产品。在瘦AP方案中,无线AP仅具有无线信号传输功能,所有命令调试都集中在后台的AC /无线控制器上。小型无线网络(家庭、小型企业)可以使用胖AP解决,而大型无线网络(无线城市、无线园区网络)则需要使用瘦AP(AC + AP)解决。防火墙是一种用于限制网络安全访问的网络安全产品,通常用于Internet的边缘,以防止外部黑客的攻击。根据防火墙的技术特点,可以分为包过滤、应用代理和状态检测防火墙。根据产品形式,可以分为软件防火墙和硬件防火墙。

防火墙可视为具有安全功能的路由器。早期的防火墙在路由器的基础上增加了访问控制功能,因此在路由器上可以看到许多防火墙的功能,例如路由协议、访问控制列表、地址转换技术等。

防火墙和路由器可以同时存在于网络中。例如,防火墙可以放置在路由器之前或之后。在这种情况下,路由器侧重于地址转换和路由策略,而防火墙侧重于安全隔离等。

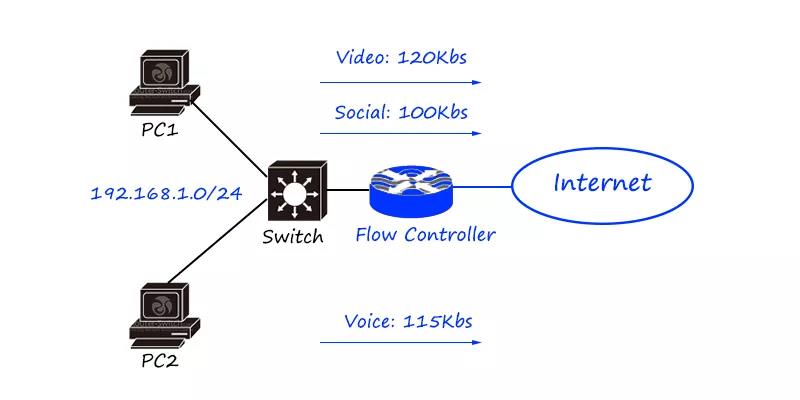

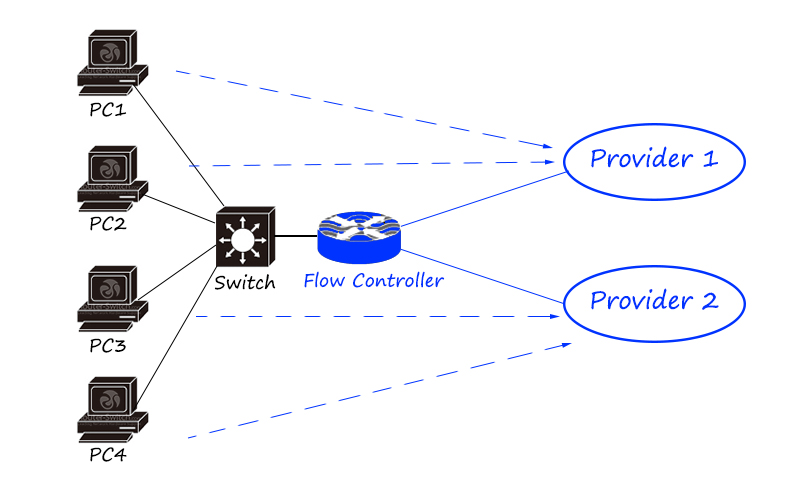

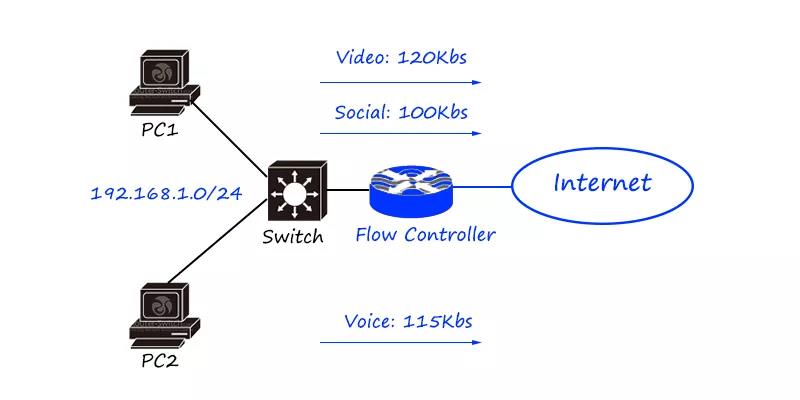

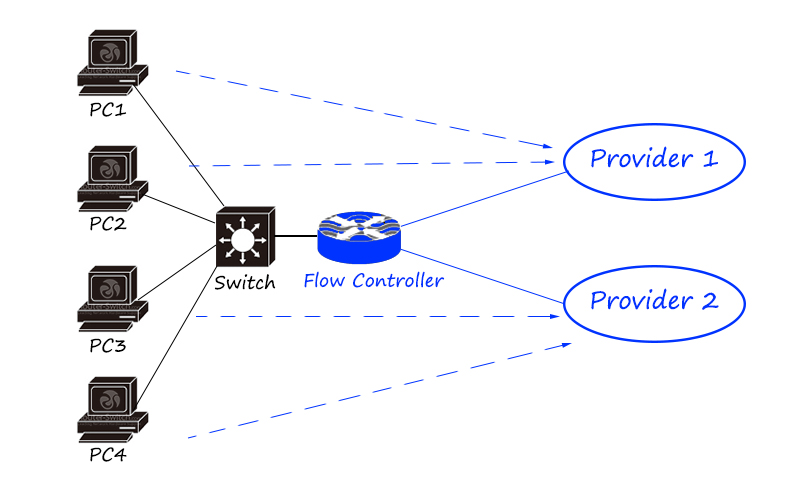

在防火墙的基础上,扩展出了Web防火墙、安全网关和入侵检测/入侵防御等安全产品。网络中的流量控制设备主要分为上网行为管理、负载均衡器/应用交付、链路优化等。行为管理产品主要关注细粒度的区分和流量控制。两种负载平衡/应用程序交付侧重于流量的负载平衡(根据流量特征、应用程序、地址等进行区分,然后分配到不同的链接和服务器);链接优化主要用于广域网等低速链路的边界,以使链路利用率最大化。

这是一个典型的家庭网络,它通过无线路由器提供WiFi热点访问,并提供路由器连接到外部网络。

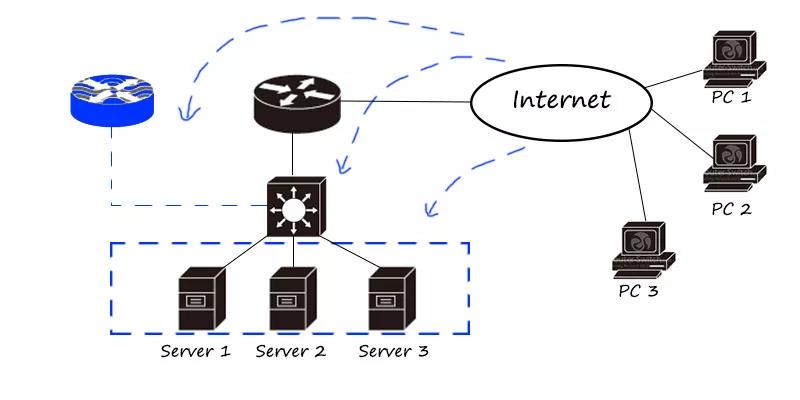

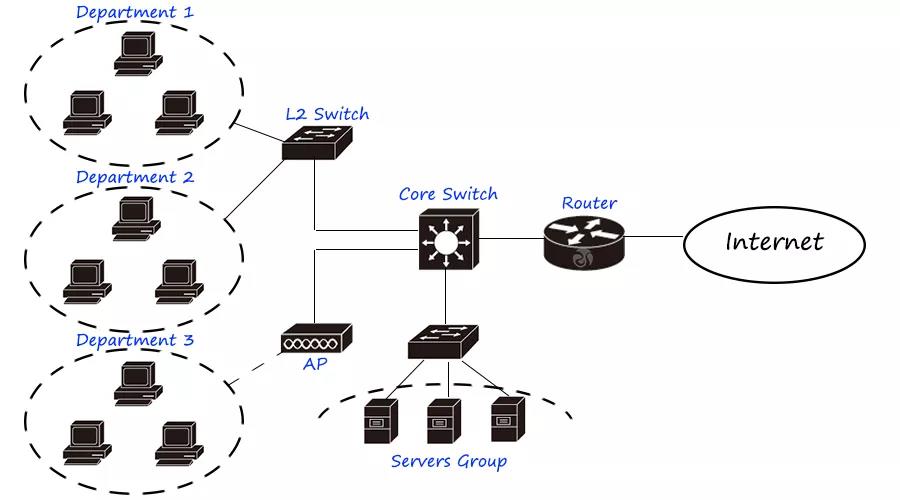

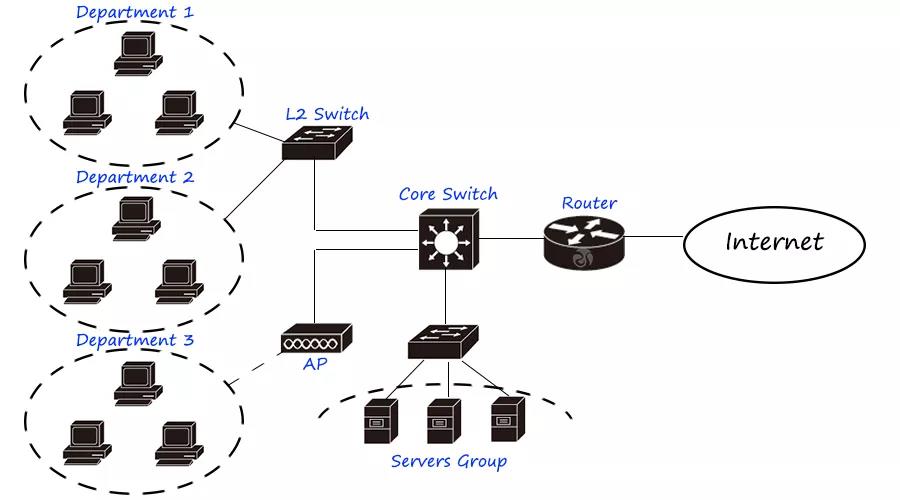

小型企业网络使用二层架构、单核拓扑,需要路由器、交换机和服务器。

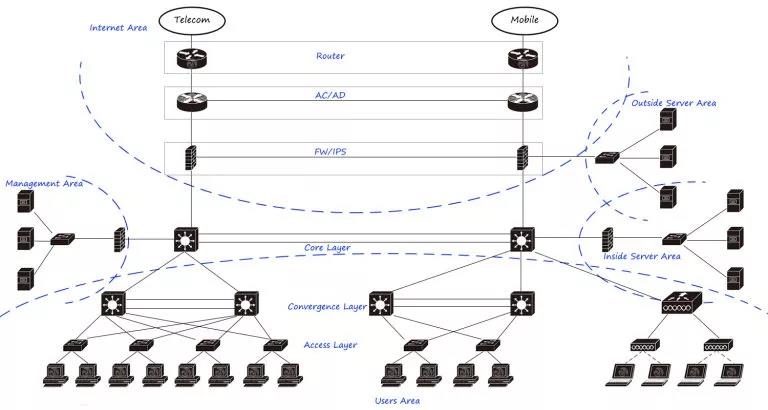

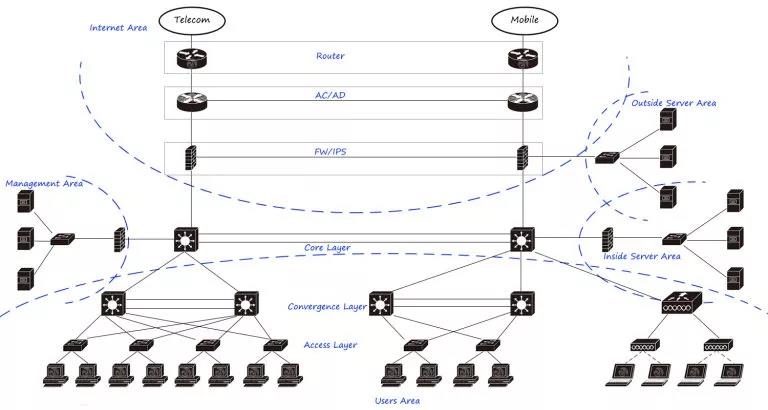

最常见的园区网架构,如大中型企业网络/校园网络,采用接入汇聚核三层架构和双核组网。根据网络需求,分为用户区、内部服务区、外部服务区、管理区、Internet区等,它们通过核心交换机和防火墙连接并隔离。互联网使用多出口连接,通过路由器实现拨号和NAT,通过流量控制设备实现负载均衡/ 上网行为管理,通过防火墙实现安全隔离。

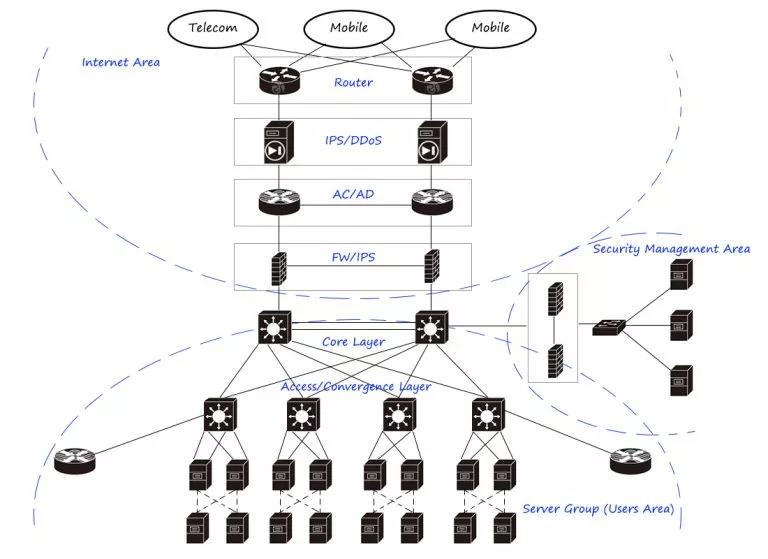

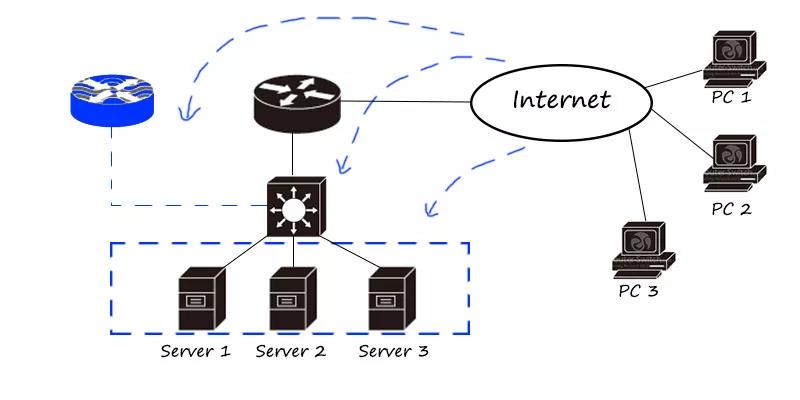

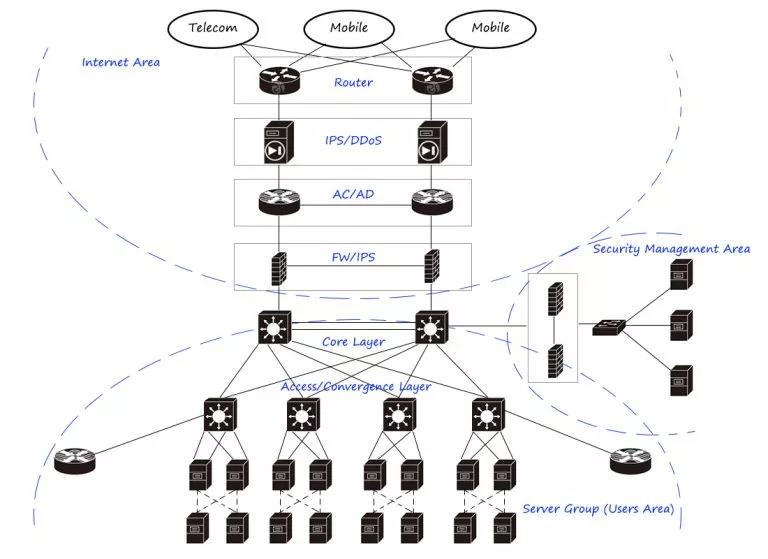

下图是典型的大型第二层数据中心网络/ IDC设计,主要分为租户区(服务集群)、Internet区和安全管理区域。其中,租户区采用设备虚拟化和链路虚拟化技术,提高设备处理能力和链路承载能力,并将负载均衡器放置在服务器区域中,以合理有效的方式将流量分配给固定服务器。Internet出口区域使用路由器执行BGP和地址反转,使用IPS / anti-DDoS设备进行大流量泛洪攻击,使用流量控制执行出口负载,并使用防火墙进行安全隔离。安全管理区通过防火墙安全访问,通过审计、日志、入侵检测、网络管理等产品对整个网络进行管理。

https://blog.router-switch.com/2021/01/the-development-of-network-hardware/